État de la cybersécurité

La cybersécurité est cruciale en France, en Europe et dans le monde. Les gouvernements, les entreprises, les collectivités, les services de santé, et les particuliers, tous sont de potentielles victimes de rançongiciels, d’usurpation d’identité ou autres attaques informatiques, avec des conséquences souvent désastreuses. Les hackers cherchent principalement des gains financiers, mais peuvent également mener des activités d’espionnage ou de déstabilisation. Ils exploitent des systèmes mal protégés, vulnérables ou anciens, ainsi que des données mal sécurisées. Les internautes sont souvent faibles en habileté numérique et peuvent être victimes de phishing et d’autres types de fraudes. L’évolution des nouvelles technologies et de l’intelligence artificielle a entraîné une réglementation accrue des données en raison de leur valeur économique et de la digitalisation croissante de la société, qui peut causer de nouvelles dérives.

Carte des cyberattaques

Carte interactive des cyberattaques subies par les collectivités territoriales, les régions, les établissements de santé depuis 2019. Ce service est proposé par l’association DECLIC.

Les réglementations applicables

Les Directives NIS et NIS2

Les directives NIS (Network and Information Security) :

La Directive NIS 1 est un ensemble de mesures relatives à la cybersécurité au sein de l’Union Européenne, dont l’objectif est de renforcer la cybersécurité des « opérateurs de services essentiels au fonctionnement de l’économie et de la société ». L’ANSSI sera là pour accompagner ces opérateurs lorsqu’elles sont victimes d’une cyberattaque.

Le 16 janvier 2023 la Directive NIS 2 a été publiée et les États ont 21 mois pour la transposer dans leur legislation. C’est l’approfondissement de la cybersécurité et l’élargissement de son domaine. Elle entrera en vigueur d’ici 2024. Les nouveautés de cette directive sont : un mécanisme de proportionnalité qui distingue entre les entreprises essentielles et les entreprises importantes (instaurant pour chacune d’elles des exigences différentes), et un renforcement des sanctions.

Découvrez les réglementations du numérique.

Le Cybersécurity Act

Entrée en vigueur le 27 juin 2019, le Cybersecurity Act a pour objet d’assurer le bon fonctionnement du marché intérieur tout en cherchant à atteindre un niveau élevé de cybersécurité, de cyber-résilience et de confiance au sein de l’Union (article premier). C’est une véritable avancée pour l’autonomie stratégique européenne en matière de cybersécurité. Ce texte est l’aboutissement des travaux précieux de l’UE et des agences nationales de cybersécurité.

Le Cybersecurity Act contient deux parties :

– la première partie a officialisé le mandat de l’ENISA (European Union Agency for Cybersecurity) ou Agence de l’Union européenne pour la cybersécurité (article 3) et a renforcé les capacités de celle-ci (article 6) ;

– le second cadre législatif porte sur la certification de cybersécurité pour les produits, services et processus TIC (article 56).

Le cybersécurity Act est le cadre législatif de cybersécurité dans l’espace européen. Le Cybersecurity Act a une portée générale et obligatoire pour tous les États membres. C’est un règlement d’application directe dans toutes ses dispositions.

Les acteurs de la cybersécurité

ANSSI

L’ANSSI, créée en 2009, détecte les cyberattaques et notifie les administrations, les armées, les collectivités et les établissements de santé, tout en les aidant à sécuriser leurs systèmes d’information. Elle encourage également un développement international d’un cyberespace sûr, stable et ouvert.

Cybermalveillance.gouv.fr

Le site cybermalveillance.gouv.fr a pour missions d’assister les particuliers, les entreprises, les associations, les collectivités et les administrations victimes de cybermalveillance, de les informer sur les menaces numériques et des moyens de s’en protéger.

BSI

La mission du BSI, en Allemagne, est d’apporter un soutien à la sécurité de l’information, permettant de la comprendre comme une condition préalable à la numérisation et de la mettre en œuvre de manière indépendante, d’assurer que les aspects de sécurité sont pris en compte dès le développement des systèmes d’information et des applications.

ENISA

Au sein de l’Union Européenne l’ENISA a pour mission d’assurer un niveau élevé de sécurité des réseaux et de l’information. En collaboration avec les instances nationales et les institutions européennes, elle s’emploie à développer une culture de la sécurité des réseaux d’information dans toute l’Union.

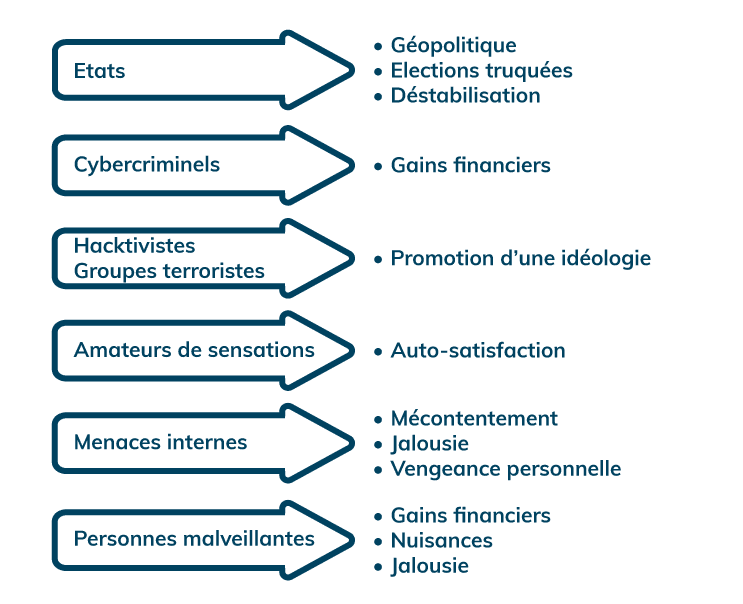

Qui sont les auteurs des cybermenaces et quelles sont leurs motivations ?

Les auteurs de cyberattaques sont des personnes ou des groupes qui cherchent à exploiter les vulnérabilités d’un Système d’Information dans le but de nuire ou tirer avantage de leur accès non autorisé.

Les cyberattaques les plus courantes

Il existe diverses attaques et biais d’attaques. Les plus couramment utilisés sont :

• Le phishing : le phishing est une pratique frauduleuse d’envoi d’email ou de messages utilisant des services connus de tous (La Poste, une banque, les sites gouvernementaux…) afin de soutirer des informations sensibles permettant d’accéder au Système d’Information. De nouvelles dérives sont apparues, comme les risques liés à l’utilisation de l’IA.

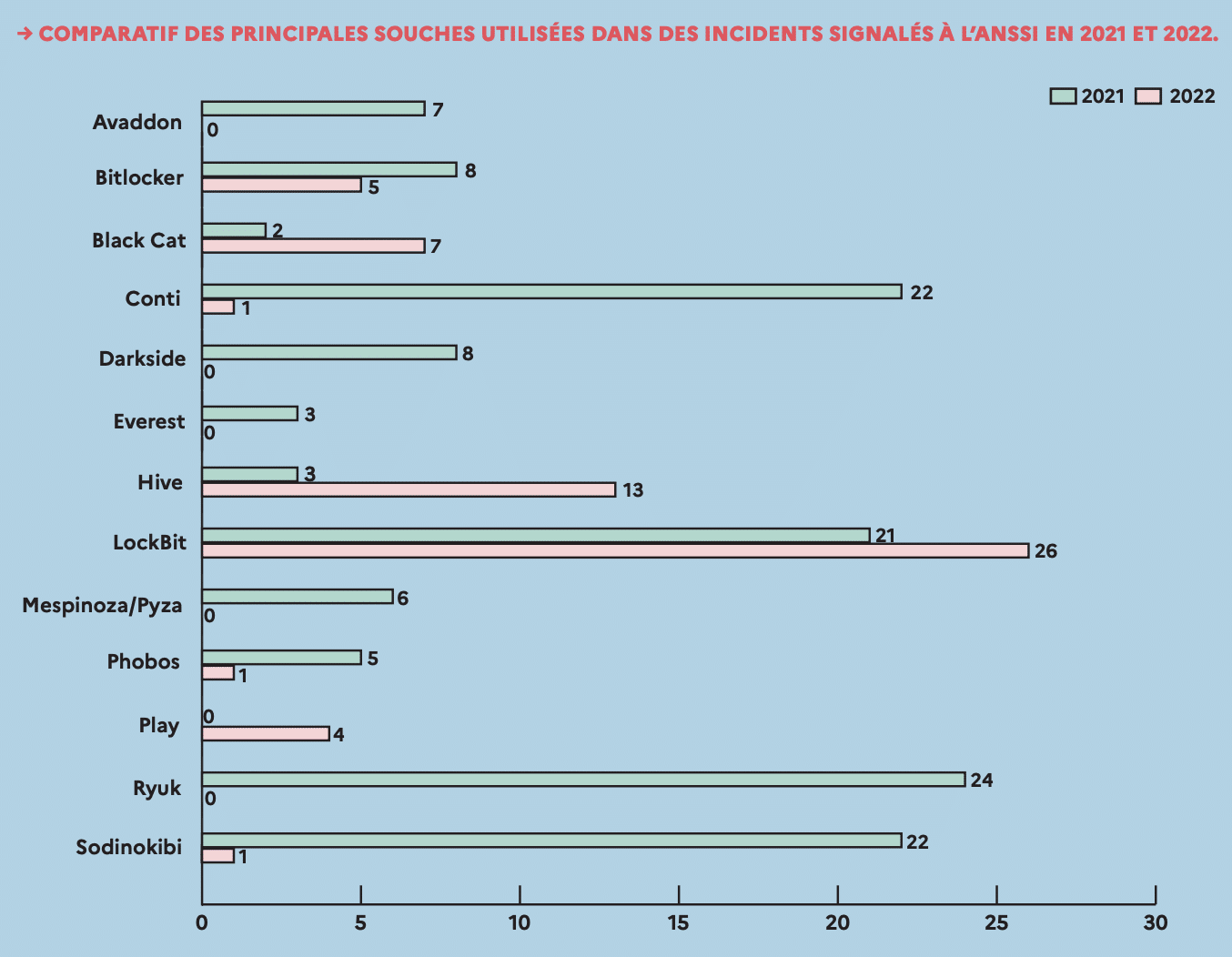

• Le ransomware : le ransomware est un programme malveillant visant à bloquer les ressources d’un ordinateur moyennant une rançon pour le débloquer.

• Typosquatting : Le typosquattage est une forme de cybercriminalité qui consiste pour les pirates informatiques à enregistrer des domaines avec des noms délibérément mal orthographiés de sites Web connus.

• Ingénierie sociale : L’ingénierie sociale regroupe des techniques utilisées par les cybercriminels pour inciter des utilisateurs peu méfiants à leur envoyer leurs données confidentielles, infectant ainsi leurs ordinateurs avec des programmes malveillants ou ouvrant des liens vers des sites infectés.

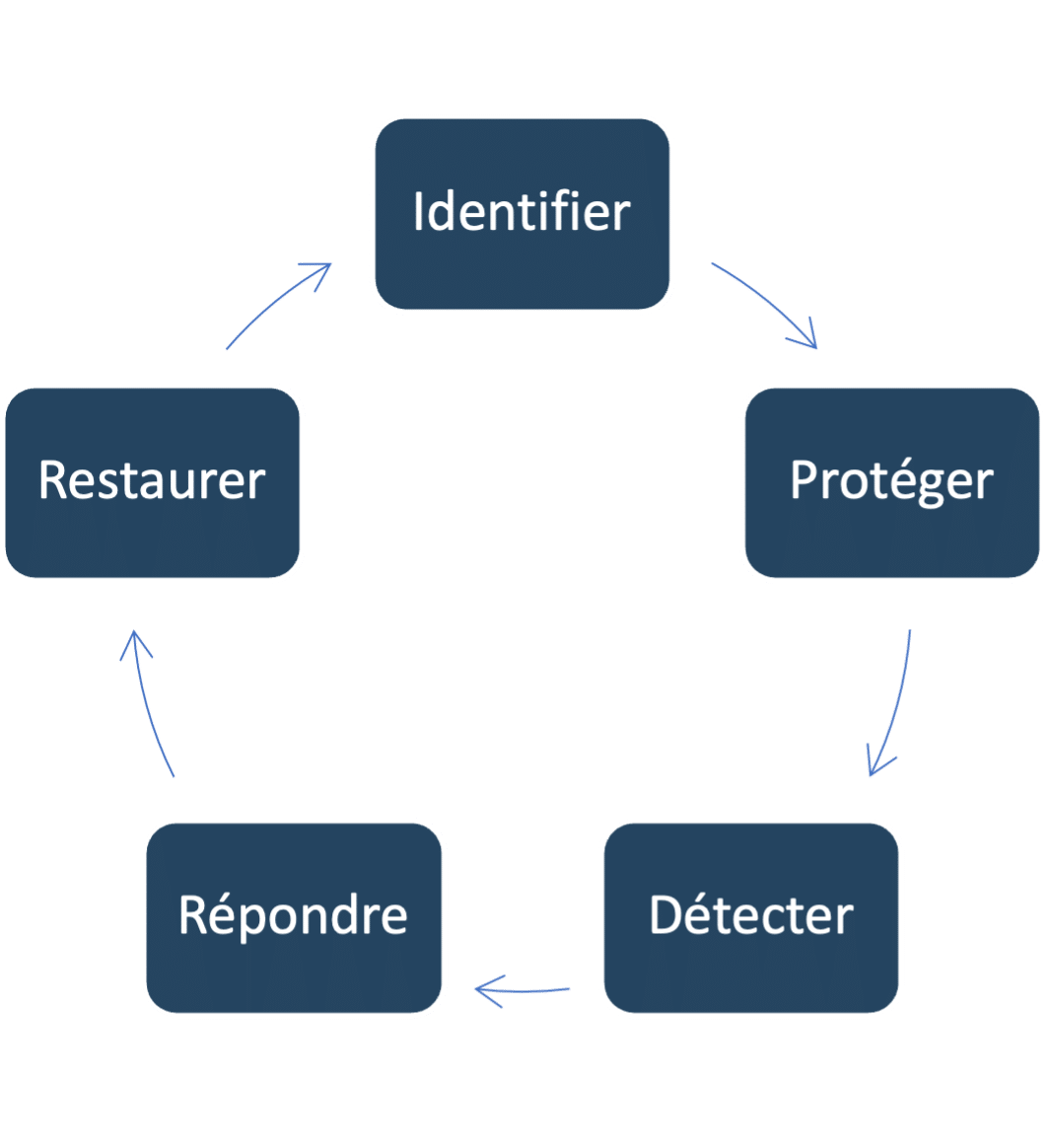

Comment se protéger des cybermenaces (cyber-résilience) ?

• Identifier : Connaitre les points critiques du système d’information

• Protéger : Prendre les mesures correctives nécessaires

• Détecter : Diagnostiquer son infrastructure pour déceler les attaques

• Répondre : Avoir un plan d’intervention (PCA/PRA)

• Restaurer : Avoir des sauvegardes sécurisées et procédures de restauration

Pour faire face aux menaces il est nécessaire d’avoir une cartographie à jour de son système d’information, d’avoir correctement identifié ses risques, d’effectuer régulièrement des audits de sécurité, des tests d’intrusion et surtout de former l’ensemble du personnel à la cybersécurité.

Mise en place de la cyber-résilience

Phase 1: Identification et protection

Effectuer une analyse des risques :

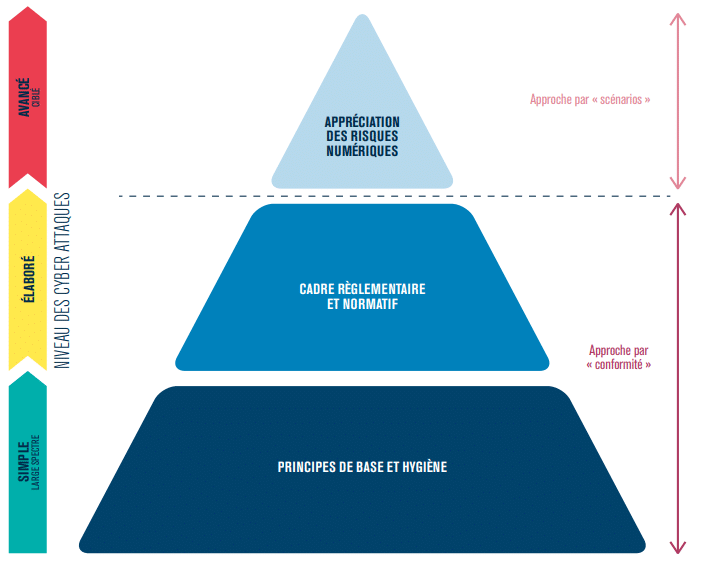

La méthodologie EBIOS RM de l’ANSSI permet une analyse de risques en cybersécurité. Elle vise à réduire la probabilité et l’impact des cyber-attaques en combinant les approches de la conformité et des scénarios. EBIOS RM intègre une vue dynamique avec des scénarii d’attaques, en considérant les perspectives de l’attaquant et de l’entreprise.

Rédiger et diffuser une politique de sécurité du système d’information :

La PSSI (Politique de Sécurité du Système d’Information) est le document décrivant la politique de sécurité et de cybersécurité de l’entreprise. Elle peut être statique (conformité) ou dynamique (prise en compte de l’attaquant). La PSSI peut inclure les éléments suivants :

• indicateurs de pilotage (KPI)

• niveau de service (SLA)

• gestion de l’authentification et du contrôle d’accès

• schéma d’architecture

• connaissance des vulnérabilités

• détection et taxonomie des incidents

Phase 2 : Détection des menaces

Position de l’attaquant :

Les attaquants peuvent être internes ou externes. Le test d’intrusion externe simule des attaques d’utilisateurs malveillants anonymes via une connexion Internet. Le test d’intrusion interne simule une attaque depuis l’un des réseaux internes de la société pour mesurer les risques de compromission interne.

Il existe trois types de tests d’intrusion :

– Boite noire (black box) : Ce sont les conditions les plus proches d’une attaque externe perpétrée par un inconnu. Aucune information n’est fournie.

– Boite grise (grey box) : Des informations limitées sont communiquées avant le début du test.

– Boite blanche (white box) : Un maximum d’informations est transmis avant le début du test, rendant le fonctionnement de la cible visible.

Se tenir informer sur les cybermenaces :

Il existe plusieurs sites d’information sur lesquels se tenir informé sur les cybermances dont :

– Le site du CERT

– Le site de Bleepingcomputer

Si vous avez déjà été victime d’un ransomware :

Pour en savoir plus sur le ransomware qui vous a infecté il reste la solution d’idransomware.

Phase 3 : Répondre et restaurer

PCA / PCI :

Le PCA (Plan de continuité d’activité) permet la continuité de l’activité de la société en cas de sinistre. Le PCI est une partie du PCA qui permet la reprise du système d’information (SI) en cas de crise, sinistre ou défaillance majeure. Le PCI inclut notamment le plan de sauvegarde de l’entreprise.

PRA / PRI :

Un PRA est un ensemble de procédures (techniques, organisationnelles, sécurité) qui permettent à une entreprise de planifier la reconstruction et la remise en marche de son système d’information après un sinistre ou un incident critique. Le PRI est une partie du PRA qui permet la reprise du système d’information.

Assurance cyber

La loi LOPMI (Loi d’Orientation et de Programmation du Ministère de l’Intérieur) art. L 12-10-1 du Code des Assurances prévoit le versement d’une indemnité en cas de pertes causées par une cyberattaque, sous conditions : les victimes devront déposer plainte dans les 72 heures, et apporter toutes les preuves à leur disposition. Sont concernées, les personnes morales ainsi que les personnes physiques dans le cadre de leurs activités professionnelles. Ceci concerne toutes les garanties des assurances cyber, y compris le paiement d’une rançon, à l’exclusion des garanties de responsabilité civile (plus d’informations sur Masecurite).