Les entreprises sont toutes de potentielles victimes d’attaques informatiques pouvant avoir des conséquences désastreuses. Les hackers cherchent principalement des gains financiers, mais mènent également des activités d’espionnage ou de déstabilisation. Ils exploitent les systèmes mal protégés, vulnérables ou anciens, ainsi que des données mal sécurisées.

Data Privacy professionals propose, dans ce cadre, une offre de services de cybersécurité organisationnelle et technique ainsi que des formations visant à vous protéger de toute cybermenace.

Nos services de cybersécurité

Sécurité organisationnelle

Sécurité technique

Analyse de risque

Analyse de risque selon la méthode EBIOS Risk Manager de l’ANSSI. Celle-ci permet de minimiser le risque de cyberattaque

Test de sécurité de l’infrastructure

Peut être interne ou externe. Simule une attaque sur une infrastructure informatique.

Politique de sécurité du système d’information

Assistance dans la rédaction ou la mise à jour d’une PSSI. Celle-ci, basée sur des normes de sécurité des systèmes d’information, réduira les risques de cyberattaques.

Test de sécurité des applications web

Ce test analyse les vulnérabilités des applications web.

Plan de continuité et de reprise d’activité

Assistance pour élaborer un PCA ou PRA. Celles-ci vous permettront de d’assurer la cyber-résilience de l’entreprise.

Test de sécurité Wi-Fi

Simule une attaque sur un réseau sans fil.

Test de robustesse et complexité des mots de passe

Test de toutes les combinaisons de mots de passe “hashés” afin de retrouver le mot de passe en clair.

Nos services de sécurité organisationnelle

Réalisation d’une analyse des risques : EBIOS RM

La méthodologie EBIOS RM (Risk Manager) maintenue par l’ANSSI permet de réaliser une analyse de risques et notamment dans le domaine de la cybersécurité.

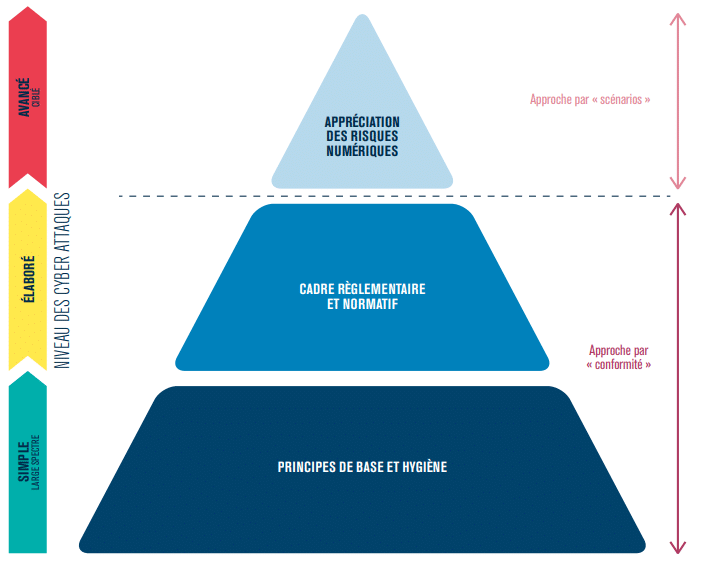

Un des objectifs de la méthodologie est de diminuer la probabilité, la vraisemblance ainsi que les impacts de cyber-attaques. EBIOS RM vise à obtenir une synthèse entre « conformité » et « scénarios » par le repositionnement de ces deux approches complémentaires là où elles apportent le plus de valeur ajoutée. EBIOS RM ne se limite pas à une vue statique (conformité) mais intègre une vue dynamique (scénarios d’attaques). L’approche suivie par EBIOS RM consiste à combiner le point de vue du cyberattaquant et de l’entreprise.

Data Privacy Professionals propose à ses clients de les accompagner dans l’analyse de risques. Le déploiement de la méthodologie EBIOS RM permettra de diminuer leur risque de cyberattaque.

Accompagnement dans l’élaboration d’une PSSI

La politique de sécurité du système d’information (PSSI) est un document décrivant la politique de sécurité / cybersécurité mise en place au sein de l’entreprise. Ce document peut résulter d’une vue statique (conformité) ou d’une vue dynamique (prise en compte du point de vue de l’attaquant).

La PSSI peut inclure entre autres :

– Indicateurs de pilotage (KPI)– Niveau de service (SLA)

– Gestion de l’authentification et du contrôle d’accès

– Schéma d’architecture

– Connaissance des vulnérabilités

– Détection et taxonomie des incidents

Data Privacy Professionals propose à ses clients un accompagnement dans l’élaboration de la PSSI. Cette dernière, basée sur des normes de sécurité des systèmes d’information, réduit les risques de cyberattaques.

Etant basée sur une vue dynamique, la PSSI inclut une analyse des risques. Notre approche suit les mécanismes de la défense en profondeur : gouvernance et anticipation, protection, défense et résilience.Plan de continuité et de reprise

Rédaction d’un PCA / PCI

Le PCA (Plan de continuité d’activité) comprend un ensemble de procédures, moyens, équipements et architectures requis afin de permettre la continuité de l’activité de la société quels que soient les sinistres qui pourraient survenir. Le plan de continuité informatique (PCI) est une sous partie du plan de continuité d’activité (PCA), destinée à permettre la reprise du système d’information (SI) lorsque celui-ci est impacté par une situation de crise, sinistre ou défaillance majeure. Le PCI va inclure entre autres le plan de sauvegarde (Back-up) de l’entreprise.

Data Privacy Professionals vous propose un accompagnement dans l’élaboration du PCA / PCI. Celui-ci vous permettra de d’assurer la cyber-résilience de l’entreprise.

Rédaction d’un PRA / PRI

Un plan de reprise d’activité (PRA) correspond à différentes procédures (techniques, organisationnelles, sécurité) qui permettent à une entreprise de prévoir par anticipation, la reconstruction et la remise en route d’un système d’information en cas de sinistre important ou d’incident critique. Le plan de reprise informatique (PRI) est une sous partie du plan de reprise d’activité (PRA), destinée à permettre la reprise du système d’information (SI).

Data Privacy Professionals vous accompagne dans l’élaboration du PRA / PRI. Celui-ci étant une sous partie du plan de reprise d’activité, il vous permettra d’assurer la cyber-résilience de votre entreprise.

Contactez-nous pour plus de détails

NOUS CONTACTERNos services de sécurité technique

Test d’intrusion : Objectifs

Dans un contexte cyber-sécurité, contrairement à un audit, dont l’objectif est de valider la conformité à une politique ou norme, le test d’intrusion mesure le risque associé à un système d’information.

Conditions réalistes

Lors d’un test d’intrusion, les démarches et techniques d’un véritable individu malveillant sont reproduites, afin de détecter de potetielles vulnérabilités

Evaluation de risques

Grâce à notre approche, le test d’intrusion permet d’identifier des vulnérabilités susceptibles d’être exploitées, ainsi que les scénarios probables.

Rapport final

Ce rapport fournit les détails requis pour reproduire les situations à risque. Il contient également des recommendations pour la mise en place d’un plan d’action.

Déroulement d’un test d’intrusion

Mise en place

Découverte du périmètre Prise d’informations Recherche de vulnérabilités Construction de scénarios d’attaque et compromission du SICompromission initiale, maintien d’accès et élévation de privilèges Rédaction et livraison du rapport

Nos formations en cybersécurité

Formation de 1 jour

Data Privacy Professionals vous propose une formation en cybersécurité de 1 jour. Elle vous permettra notamment de mettre en œuvre l’habileté numérique, l’hygiène informatique et les bonnes pratiques de la cybersécurité.

E-learning cybersécurité

Data Privacy Professionals vous propose des formations e-learning en cybersécurité. Elles vous permettront ainsi de vous former à votre rythme.

Contactez-nous pour plus de détails

NOUS CONTACTEROffre nationale et internationale

Data Privacy Professionals intervient dans toute la France et plus particulièrement en Île-de-France et dans la région Grand-Est : • en Alsace (Bas-Rhin / Haut-Rhin) : Strasbourg, Mulhouse, Colmar. • en Lorraine (Moselle, Meurthe et Moselle, Meuse, Vosges) : Nancy, Metz, Thionville, Épinal, Saint-Dié, Bar-le-Duc, Forbach, Sarreguemines. • en Champagne-Ardenne : Reims, Troyes, Charleville-Mézières.

Nous intervenons également à l’étranger (langues française, anglaise et allemande).