Zustand der Cybersicherheit

Die Cybersicherheit ist in Frankreich, Europa und der Welt entscheidend. Regierungen, Unternehmen, Gemeinden, Gesundheitsdienste und Einzelpersonen sind alle potenzielle Opfer von Ransomware, Identitätsdiebstahl oder anderen Cyberangriffen mit oft verheerenden Auswirkungen. Hacker suchen in erster Linie nach finanziellen Gewinnen, können aber auch Spionage- oder Destabilisierungsaktivitäten durchführen. Sie nutzen schlecht geschützte, anfällige oder veraltete Systeme sowie unsichere Daten aus. Internetnutzer sind oft in digitalen Fähigkeiten schwach und können Opfer von Phishing und anderen Betrugstypen werden. Die Entwicklung neuer Technologien und künstlicher Intelligenz hat aufgrund ihres wirtschaftlichen Werts und der zunehmenden Digitalisierung der Gesellschaft zu einer verstärkten Regulierung von Daten und möglichen neuen Missbräuchen geführt.

Die anwendbaren Vorschriften

Die Richtlinien NIS und NIS2

Die Richtlinien NIS (Network and Information Security):

Die Richtlinie NIS 1 ist ein Maßnahmenpaket zur Cybersicherheit innerhalb der Europäischen Union, dessen Ziel es ist, die Cybersicherheit der “Betreiber wesentlicher Dienste für die Wirtschaft und die Gesellschaft” zu stärken.

Am 16. Januar 2023 wurde die Richtlinie NIS 2 veröffentlicht, und die Mitgliedstaaten haben 21 Monate Zeit, um sie in ihre Gesetzgebung umzusetzen. Es handelt sich um eine Vertiefung der Cybersicherheit und eine Ausweitung ihres Anwendungsbereichs. Sie wird ab 2024 in Kraft treten. Die Neuheiten dieser Richtlinie sind: ein Verhältnismäßigkeitsmechanismus, der zwischen wesentlichen Unternehmen und wichtigen Unternehmen unterscheidet (mit unterschiedlichen Anforderungen für jedes Unternehmenstyp), und eine Verstärkung der Sanktionen.

Entdecken Sie die Vorschriften des Digitalbereichs.

Der Cybersecurity Act

Der Cybersecurity Act, der am 27. Juni 2019 in Kraft getreten ist, hat zum Ziel, das reibungslose Funktionieren des Binnenmarktes sicherzustellen und gleichzeitig ein hohes Maß an Cybersicherheit, Cyberresilienz und Vertrauen in der Union zu erreichen (Artikel 1). Dies stellt einen echten Fortschritt für die strategische Autonomie Europas im Bereich der Cybersicherheit dar. Dieser Text ist das Ergebnis wertvoller Arbeit der EU und nationaler Cybersicherheitsbehörden.

Der Cybersecurity Act besteht aus zwei Teilen:

-Der erste Teil hat das Mandat der ENISA (Europäische Agentur für Cybersicherheit der Europäischen Union) oder der Agentur der Europäischen Union für Cybersicherheit (Artikel 3) offiziell anerkannt und ihre Kapazitäten gestärkt (Artikel 6);

-Der zweite gesetzliche Rahmen befasst sich mit der Zertifizierung von Cybersicherheit für Produkte, Dienstleistungen und ICT-Prozesse (Artikel 56).

Der Cybersecurity Act ist der gesetzliche Rahmen für Cybersicherheit im europäischen Raum. Der Cybersecurity Act hat eine allgemeine und verbindliche Geltung für alle Mitgliedstaaten. Es handelt sich um eine Verordnung, die in allen Bestimmungen unmittelbar anwendbar ist.

Die Akteure der Cybersicherheit

BSI

Die Mission des BSI (Bundesamt für Sicherheit in der Informationstechnik) in Deutschland besteht darin, die Informationssicherheit zu unterstützen, indem sie als Voraussetzung für die Digitalisierung verstanden und unabhängig umgesetzt wird. Das BSI sorgt dafür, dass Sicherheitsaspekte bereits bei der Entwicklung von Informationssystemen und Anwendungen berücksichtigt werden.

ENISA

Innerhalb der Europäischen Union hat die ENISA (European Union Agency for Cybersecurity) die Aufgabe, ein hohes Maß an Netzwerk- und Informationssicherheit zu gewährleisten. In Zusammenarbeit mit nationalen Stellen und europäischen Institutionen arbeitet sie daran, eine Kultur der Informationssicherheit in der gesamten Union zu entwickeln.

ANSSI

Die ANSSI (Agence nationale de la sécurité des systèmes d’information), die 2009 gegründet wurde, erkennt Cyberangriffe und benachrichtigt Behörden, Armeen, Gemeinden und Gesundheitseinrichtungen, während sie ihnen hilft, ihre Informationssysteme zu sichern. Sie fördert auch die internationale Entwicklung eines sicheren, stabilen und offenen Cyberspace.

Cybermalveillance.gouv.fr

Die Website cybermalveillance.gouv.fr hat die Aufgabe, Einzelpersonen, Unternehmen, Verbände, Gemeinden und Behörden zu unterstützen, die Opfer von Cyberkriminalität geworden sind, sie über digitale Bedrohungen zu informieren und ihnen Mittel zur Selbstverteidigung zur Verfügung zu stellen.

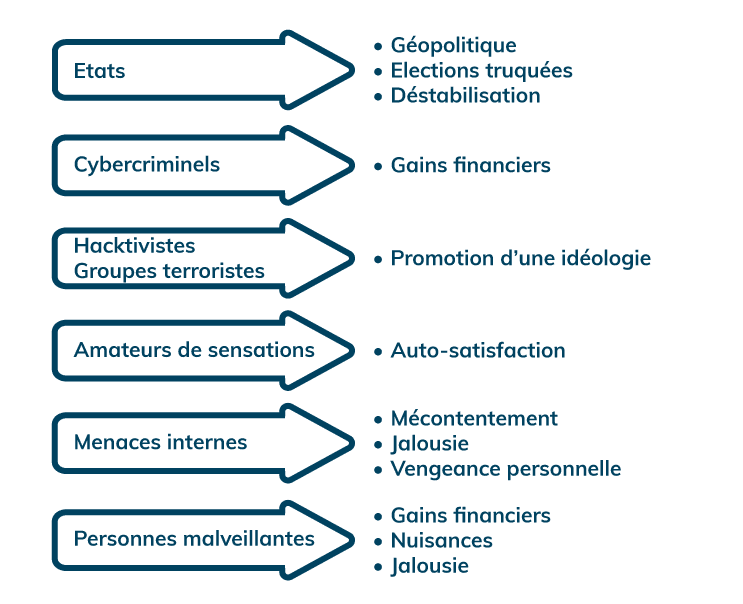

Wer sind die Autoren von Cyberbedrohungen und was sind ihre Motivationen?

Die Autoren von Cyberangriffen sind Personen oder Gruppen, die versuchen, die Schwachstellen eines Informationssystems auszunutzen, um Schaden zu verursachen oder von ihrem nicht autorisierten Zugriff zu profitieren.

Die häufigsten Cyberangriffe

Es gibt verschiedene Arten von Angriffen. Die häufigsten sind:

• Phishing: Phishing ist eine betrügerische Praxis, bei der E-Mails oder Nachrichten unter Verwendung von allgemein bekannten Diensten (Post, Banken, Regierungsseiten usw.) gesendet werden, um sensible Informationen abzuziehen, die zum Zugriff auf das Informationssystem führen. Neue Entwicklungen sind aufgrund des Einsatzes von KI-Risiken aufgetreten.

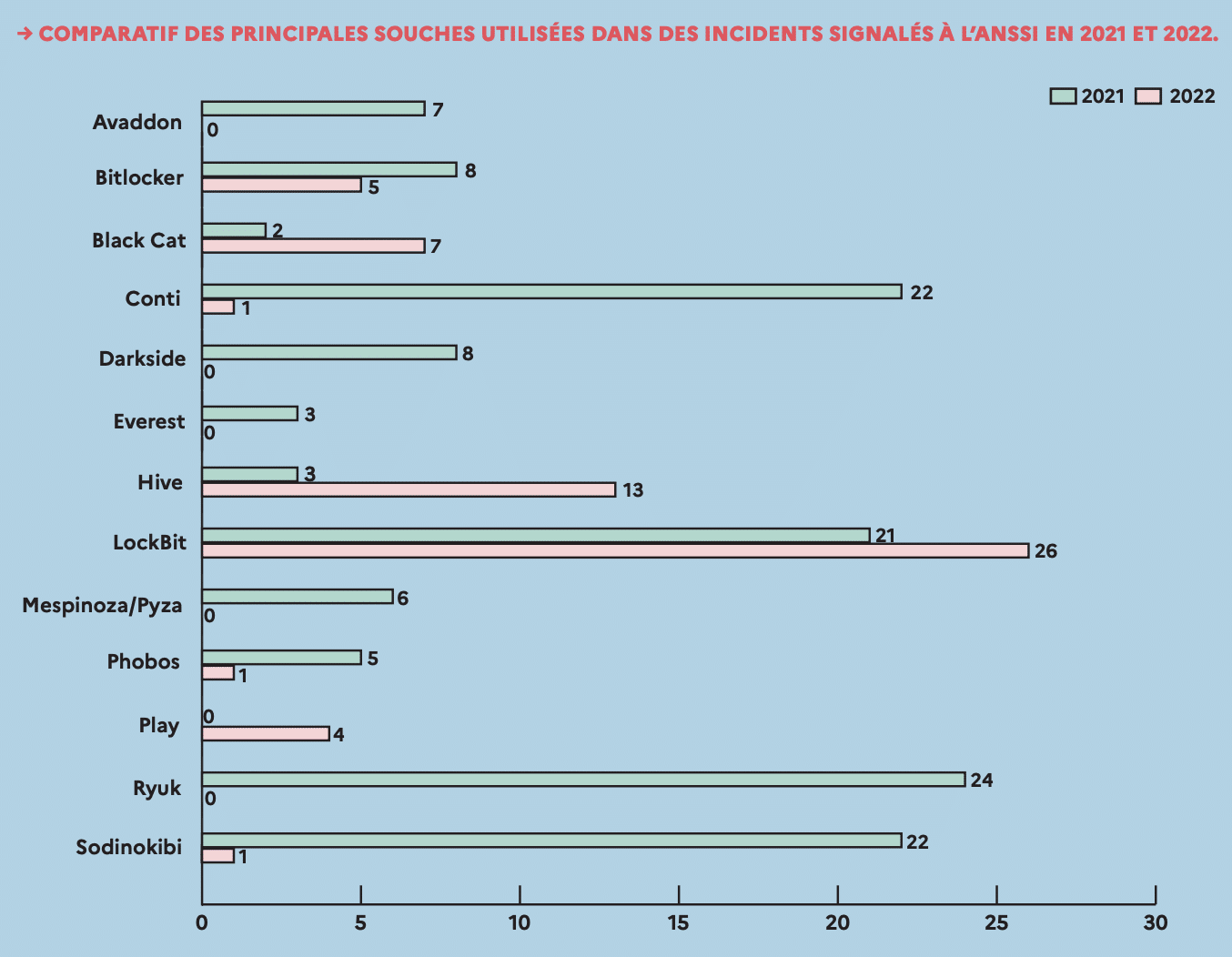

• Ransomware: Ransomware ist schädliche Software, die darauf abzielt, die Ressourcen eines Computers gegen eine Lösegeldzahlung zu blockieren.

• Typosquatting: Typosquatting ist eine Form der Cyberkriminalität, bei der Hacker absichtlich falsch geschriebene Domainnamen bekannter Websites registrieren.

• Soziale Technik: Soziale Technik umfasst Techniken, die von Cyberkriminellen verwendet werden, um leichtgläubige Benutzer dazu zu verleiten, ihre vertraulichen Daten an sie zu senden, wodurch ihre Computer mit schädlicher Software infiziert werden oder Links zu infizierten Websites geöffnet werden.

Wie kann man sich vor Cyberbedrohungen schützen ?

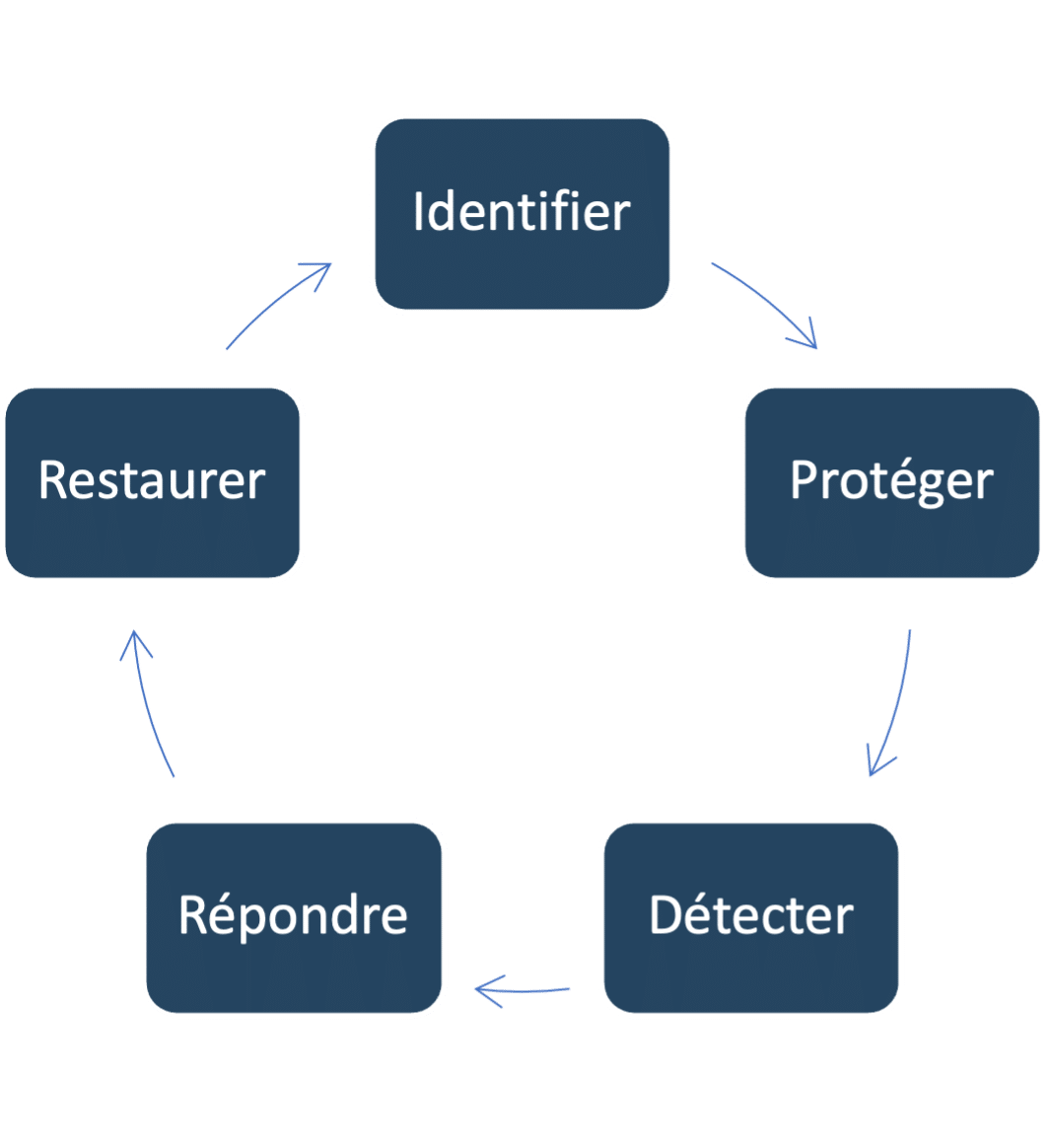

• Identifizieren: Kenntnis über die kritischen Punkte des Informationssystems haben

• Schützen: Notwendige Korrekturmaßnahmen ergreifen

• Erkennen: Die Infrastruktur diagnostizieren, um Angriffe zu erkennen

• Reagieren: Ein Interventionsplan haben

• Wiederherstellen: Gesicherte Backups und Wiederherstellungsverfahren haben

Um den Bedrohungen zu begegnen, ist es notwendig, eine aktualisierte Karte des Informationssystems zu haben, die Risiken korrekt identifiziert zu haben, regelmäßig Sicherheitsaudits und Penetrationstests durchzuführen und vor allem das gesamte Personal in Cybersicherheit zu schulen.

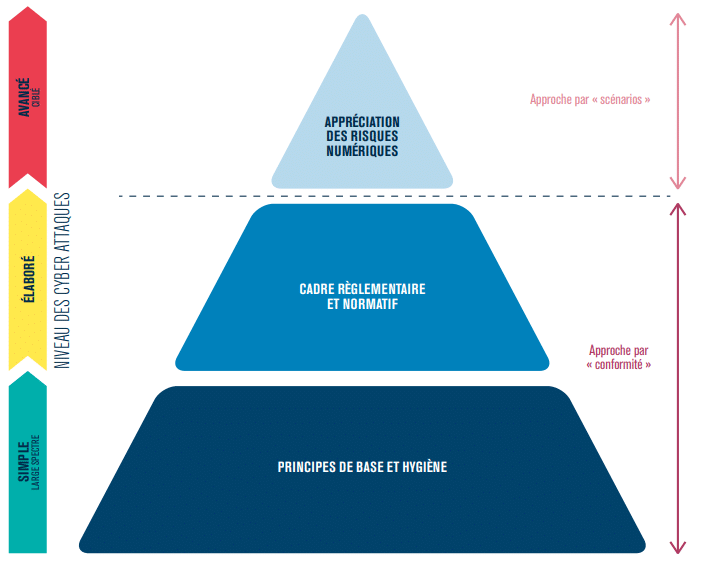

Umsetzung der Cyberresilienz

Phase 1: Identifikation und Schutz

Durchführung einer Risikoanalyse: Die EBIOS RM-Methodologie der ANSSI ermöglicht eine Risikoanalyse im Bereich der Cybersicherheit. Sie zielt darauf ab, die Wahrscheinlichkeit und Auswirkungen von Cyberangriffen zu reduzieren, indem sie Ansätze für Compliance und Szenarien kombiniert. EBIOS RM integriert eine dynamische Sichtweise mit Angriffsszenarien und berücksichtigt die Perspektiven des Angreifers und des Unternehmens.

Erstellung und Verbreitung einer Informationssicherheitspolitik: Die IS-Politik (Informationssicherheitspolitik) ist das Dokument, das die Sicherheits- und Cybersicherheitspolitik des Unternehmens beschreibt. Sie kann statisch (Compliance) oder dynamisch (Berücksichtigung des Angreifers) sein. Die IS-Politik kann folgende Elemente enthalten:

• Leistungsindikatoren (KPI)

• Service Level Agreement (SLA)

• Authentifizierungs- und Zugangskontrollmanagement

• Architekturschema

• Kenntnis von Schwachstellen

• Erkennung und Taxonomie von Vorfällen

Phase 2: Bedrohungserkennung

Position des Angreifers: Angreifer können intern oder extern sein. Der externe Penetrationstest simuliert Angriffe von anonymen bösartigen Benutzern über eine Internetverbindung. Der interne Penetrationstest simuliert einen Angriff von einem der internen Netzwerke des Unternehmens, um das Risiko einer internen Kompromittierung zu bewerten. Es gibt drei Arten von Penetrationstests:

• Black-Box: Dies sind Bedingungen, die am nächsten an einem externen Angriff durch einen Unbekannten liegen. Keine Informationen werden bereitgestellt.

• Gray-Box: Begrenzte Informationen werden vor Beginn des Tests mitgeteilt.

• White-Box: Vor Beginn des Tests werden maximal Informationen übermittelt, die die Funktionsweise des Ziels sichtbar machen.

Über die Cyber-Bedrohungen auf dem Laufenden bleiben: Es gibt mehrere Informationsseiten, auf denen Sie sich über Cyber-Bedrohungen auf dem Laufenden halten können, darunter:

• Die Seite des CERT

• Die Seite von Bleepingcomputer

Wenn Sie bereits Opfer eines Ransomware-Angriffs waren: Wenn Sie mehr über den Ransomware-Angriff erfahren möchten, der Sie infiziert hat, gibt es immer noch die Lösung von Idransomware.

Phase 3: Reaktion und Wiederherstellung

BCP : Der BCP (Business Continuity Plan) umfasst eine Reihe von Verfahren, Mitteln, Geräten und Architekturen, die erforderlich sind, um die Kontinuität der Aktivitäten des Unternehmens unabhängig von den auftretenden Katastrophen zu gewährleisten. Der IT-Kontinuitätsplan ist ein Teil des BCP, der darauf abzielt, die Wiederherstellung des Informationssystems (IS) zu ermöglichen, wenn dieses von einer Krisensituation, Katastrophe oder einem schwerwiegenden Ausfall betroffen ist. Der IT-Kontinuitätsplan umfasst unter anderem den Backup-Plan des Unternehmens.

DPR : Ein Disaster Recovery Plan (DRP) umfasst verschiedene Verfahren (technisch, organisatorisch, sicherheitsrelevant), die es einem Unternehmen ermöglichen, im Voraus die Wiederherstellung und Inbetriebnahme eines Informationssystems im Falle eines größeren Schadensereignisses oder kritischen Vorfalls zu planen. Der IT-Notfallplan (IT-DRP) ist ein Teil des disaster recovery plan (DRP), der die Wiederherstellung des Informationssystems (IS) ermöglicht.