Unternehmen sind potenzielle Opfer von IT-Angriffen, die verheerende Auswirkungen haben können. Hacker suchen in erster Linie nach finanziellen Gewinnen, betreiben aber auch Spionage oder Destabilisierungsaktivitäten. Sie nutzen schlecht geschützte, anfällige oder veraltete Systeme sowie unsicher gespeicherte Daten aus.

Data Privacy Professionals bietet in diesem Zusammenhang ein Angebot an organisatorischen und technischen Cybersecurity-Services sowie Schulungen, um Sie vor jeder Cyberbedrohung zu schützen.

Unsere Cybersicherheitsdienste

Organisatorische Sicherheit

Technische Sicherheit

Risikoanalyse

Risikoanalyse nach der EBIOS Risk Manager Methode von ANSSI. Diese Methode hilft, das Risiko von Cyberangriffen zu minimieren.

Test der Sicherheit der Infrastruktur

Kann intern oder extern durchgeführt werden. Simuliert einen Angriff auf eine IT-Infrastruktur..

Richtlinie für die Sicherheit des Informationssystems

Unterstützung bei der Erstellung oder Aktualisierung eines ISMS. Dieses basiert auf Informationssicherheitsstandards und reduziert das Risiko von Cyberangriffen.

Test zur Sicherheit von Webanwendungen

Dieser Test analysiert die Schwachstellen von Webanwendungen.

Kontinuitätsplan

Unterstützung bei der Erstellung eines BCP order DRP. Diese helfen Ihnen, die Cyber-Resilienz des Unternehmens zu gewährleisten.

Wi-Fi-Sicherheitstest

Simuliert einen Angriff auf ein drahtloses Netzwerk.

Test zur Robustheit und Komplexität von Passwörtern

Testen aller möglichen Kombinationen von gehashten Passwörtern, um das Klartext-Passwort wiederherzustellen.

Unsere organisatorischen Sicherheitsdienstleistungen

Durchführung einer Risikoanalyse : EBIOS RM

Die von der ANSSI gepflegte EBIOS RM-Methodik (Risk Manager) ermöglicht die Durchführung einer Risikoanalyse, insbesondere im Bereich der Cybersicherheit.

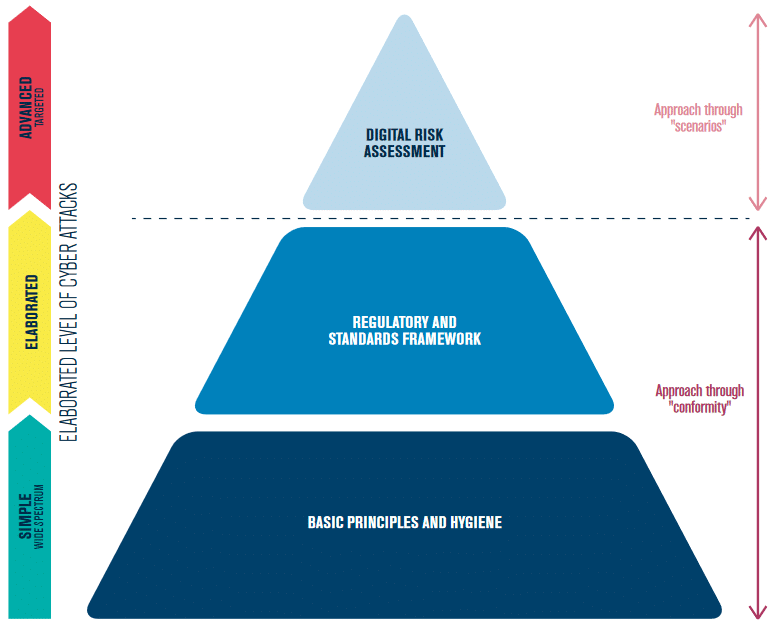

Ein Ziel der Methodik besteht darin, die Wahrscheinlichkeit, Plausibilität und Auswirkungen von Cyberangriffen zu verringern. EBIOS RM zielt darauf ab, eine Synthese zwischen “Konformität” und “Szenarien” zu erreichen, indem diese beiden ergänzenden Ansätze dort neu positioniert werden, wo sie den größten Mehrwert bieten. EBIOS RM beschränkt sich nicht auf eine statische Sichtweise (Konformität), sondern integriert eine dynamische Sichtweise (Angriffsszenarien). Der von EBIOS RM verfolgte Ansatz besteht darin, den Standpunkt des Cyberangreifers und des Unternehmens zu kombinieren.

Data Privacy Professionals bietet seinen Kunden Unterstützung bei der Risikoanalyse an. Die Anwendung der EBIOS RM-Methodik wird dazu beitragen, das Risiko von Cyberangriffen zu verringern.

Unterstützung bei der Erstellung eines ISSP

Der “Information Systems Security Policy” (ISSP) ist ein Dokument, das die Sicherheits-/Cybersicherheitsrichtlinien beschreibt, die innerhalb des Unternehmens umgesetzt werden. Dieses Dokument kann aus einer statischen Sicht (Konformität) oder aus einer dynamischen Sicht (Berücksichtigung der Sichtweise des Angreifers) entstehen.

Die ISSP kann unter anderem folgende Punkte enthalten :

– Kennzahlen (KPI) zur Steuerung

– Service Level Agreement (SLA)

– Verwaltung von Authentifizierung und Zugriffskontrolle

– Architekturschema

– Kenntnis von Schwachstellen

– Erkennung und Taxonomie von Vorfällen

Data Privacy Professionals bietet seinen Kunden Unterstützung bei der Erstellung der PSSI an. Diese basiert auf Informationssicherheitsnormen und reduziert das Risiko von Cyberangriffen.

Da die ISSP auf einer dynamischen Sichtweise basiert, beinhaltet sie eine Risikoanalyse. Unser Ansatz folgt den Mechanismen der Verteidigung in der Tiefe: Governance und Vorausschau, Schutz, Verteidigung und Widerstandsfähigkeit.

Kontinuitäts- und Wiederherstellungsplan

Erstellung eines BCP :

Der BCP (Business Continuity Plan) umfasst eine Reihe von Verfahren, Mitteln, Geräten und Architekturen, die erforderlich sind, um die Kontinuität der Aktivitäten des Unternehmens unabhängig von den auftretenden Katastrophen zu gewährleisten. Der IT-Kontinuitätsplan ist ein Teil des BCP, der darauf abzielt, die Wiederherstellung des Informationssystems (IS) zu ermöglichen, wenn dieses von einer Krisensituation, Katastrophe oder einem schwerwiegenden Ausfall betroffen ist. Der IT-Kontinuitätsplan umfasst unter anderem den Backup-Plan des Unternehmens.

Data Privacy Professionals bietet Unterstützung bei der Entwicklung Ihres BCP an. Dies wird dazu beitragen, die Cyber-Resilienz Ihres Unternehmens sicherzustellen.

Erstellung eines DRP :

Ein Disaster Recovery Plan (DRP) umfasst verschiedene Verfahren (technisch, organisatorisch, sicherheitsrelevant), die es einem Unternehmen ermöglichen, im Voraus die Wiederherstellung und Inbetriebnahme eines Informationssystems im Falle eines größeren Schadensereignisses oder kritischen Vorfalls zu planen. Der IT-Notfallplan (IT-DRP) ist ein Teil des disaster recovery plan (DRP), der die Wiederherstellung des Informationssystems (IS) ermöglicht.

Data Privacy Professionals unterstützt Sie bei der Erstellung des DRP. Da dies ein Teil des Business Continuity Plans ist, können Sie die Cyber-Resilienz Ihres Unternehmens sicherstellen.

Kontaktieren Sie uns für weitere Details

Unsere technischen Sicherheitsdienste

Penetrationstest: Ziele

Im Gegensatz zu einem Audit, dessen Ziel es ist, die Einhaltung einer Richtlinie oder Norm zu bestätigen, misst der Penetrationstest in einem Cybersicherheitskontext das mit einem Informationssystem verbundene Risiko.

Realistische Bedingungen

Bei einem Penetrationstest werden die Vorgehensweisen und Techniken einer echten böswilligen Person nachgestellt, um mögliche Schwachstellen zu erkennen.

Bewertung von Risiken

Mithilfe unseres Ansatzes kann ein Penetrationstest Schwachstellen, die ausgenutzt werden könnten, sowie wahrscheinliche Szenarien identifizieren.

Abschlussbericht

Dieser Bericht enthält die Details, die zur Nachbildung von Risikosituationen erforderlich sind. Er enthält auch Empfehlungen für die Erstellung eines Aktionsplans.

Ablauf eines Penetrationstests

Einrichten

Entdeckung des Perimeters

Einholen von Informationen

Suche nach Schwachstellen

Aufbau von Angriffsszenarien und Kompromittierung des CIS Initiale Kompromittierung, Aufrechterhaltung des Zugriffs und Erhöhung von Privilegien.

Erstellung und Lieferung des Berichts

Unsere Schulungen zur Cybersicherheit

Ein eintägiges Cybersecurity-Training

Data Privacy Professionals bietet Ihnen ein eintägiges Cybersecurity-Training an. Dabei lernen Sie unter anderem, digitale Kompetenz, IT-Hygiene und bewährte Cybersicherheitspraktiken umzusetzen.

Cybersicherheit E-Learning

Data Privacy Professionals bietet Ihnen E-Learning-Trainings in Cybersecurity an. Auf diese Weise können Sie in Ihrem eigenen Tempo lernen und sich weiterbilden.

Nationales und internationales Angebot

Data Privacy Professionals ist in ganz Frankreich tätig, insbesondere in der Region Île-de-France und in der Region Grand-Est :

• im Elsass (Bas-Rhin / Haut-Rhin) : Straßburg, Mulhouse, Colmar.

• in Lothringen (Moselle, Meurthe et Moselle, Meuse, Vosges) : Nancy, Metz, Thionville, Épinal, Saint-Dié, Bar-le-Duc, Forbach, Sarreguemines.

• in der Region Champagne-Ardenne: Reims, Troyes, Charleville-Mézières.

Wir sind auch im Ausland tätig (Sprachen: Französisch, Englisch und Deutsch).